Як використовувати вбудовані функції мережевої безпеки для Mac, iPhone та iPad

Пристрої Apple використовують багато загальних стандартів інтернет-безпеки. Ось що кожен із них робить і як їх використовувати на вашому Mac, iPhone або iPad.

У мережевому світі, в якому ми живемо, інтернет-з'єднання повсюдне.

Забезпечення безпеки мережевих комунікацій є одним із найважливіших аспектів інтернет-технологій. Протягом десятиліть було розроблено кілька різних стандартів для забезпечення безпеки мереж і пристроїв.

У цій статті ми розглянемо кілька з цих стандартів і їх зв’язок із пристроями Apple.

IPsec, IKEv2, L2TP

Три ключові технології використовуються для захищених з'єднань і VPN: IPsec, IKEv2 та L2TP.

IPSec є стандартом безпеки, який з'явився в результаті ранніх досліджень DARPA ARPANET. Пізніше він був формалізований MIT, Motorola та NIST.

IPSec переважно використовується VPN, забезпечуючи функції безпечної автентифікації, обміну ключами, шифрування та цілісності даних. Якщо ви коли-небудь встановлювали VPN-програмне забезпечення на одному зі своїх пристроїв Apple, ви використовували IPSec.

Зазвичай це вважається протоколом «Рівня 3», який знаходиться поверх протоколів Рівня 2, які ми розглянемо пізніше.

Є багато відмінних книжок про IPSec, включаючи IPSec VPN Design з Cisco та IPSec: Securing VPNs від Carlton Davis.

IKEv2 — це протокол обміну ключами через Інтернет. Є три версії цього протоколу: IKE, IKEv1 і IKEv2.

Цей протокол використовується в IPSec та DNS для створення та обміну парами ключів під час з'єднань. Спільні ключі є частиною інфраструктури публічних ключів (PKI), що усуває потребу у паролях.

IKE базується на двох попередніх протоколах: Протоколі Oakley та ISAKMP. Ці протоколи виникли зусиллями наприкінці 1990-х років для забезпечення інтернет-з'єднань, коли стало очевидно, що багато перших інтернет-комунікацій були небезпечними.

Протокол Oakley використовує тепер уже відомий алгоритм обміну ключами Діффі-Геллмана для безпечного обміну ключами для шифрування.

ISAKMP — це структура обміну ключами, яка забезпечує асоціації безпеки та ключі для використання протоколами обміну ключами, наприклад IKE. Cisco прийняла обидва протоколи Oakley та ISAKMP для використання у більшості своїх продуктів VPN та роутерах.

Існують інші протоколи обміну ключами, такі як Kerberized Internet Negotiation of Keys (KINK) та SKEME.

L2TP або Layer 2 Tunneling Protocol — це тунельний протокол, який використовується для керуючих повідомлень під час мережевих комунікацій. L2TP не забезпечує шифрування даних чи їхнього вмісту, він лише шифрує керуючі сигнали, що використовуються в з'єднаннях.

Цей протокол був формалізований у 1999 році в специфікації RFC 2661, яка була результатом розробки протоколу L2F Cisco та PPTP Microsoft. Він також використовує протокол User Datagram Protocol (UDP) під час передачі пакетів.

Основною перевагою UDP є те, що це протокол трансляції без підтвердження, при якому слухачі очікують на певний порт для отримання інформації без необхідності відповідати відправнику.

L2TP з'явився через потребу в безпеці для PPP (Point-To-Point Protocol), коли модеми з підтримкою дозвонів були ще широко використовуваними. Дані пакети можуть передаватися через тунель Рівня 2, використовуючи один із додаткових зашифрованих протоколів.

Захищене тунелювання гарантує, що будь-які дані, що передаються в тунелі, зашифровані та контрольовані лише між двома точками. Це ускладнює для атакуючих виконання атак з повторним відтворенням і «людина посередині».

L2TP використовується в основному в корпоративних VPN для безпечного доступу.

Багато VPN-додатків доступні для пристроїв Apple через App Store. Більшість операційних систем Apple також надають вбудовані функції для легкого додавання VPN-профілів до пристроїв.

IPsec, IKEv2 та L2TP працюють здебільшого у фоновому режимі, і якщо немає спеціального налаштування, яке потрібно змінити, вам зазвичай не потрібно буде турбуватися про них.

TLS, SSL та X.509 сертифікати

Коли веб отримав популярність наприкінці 1990-х, швидко стало очевидно, що вся веб-комунікація повинна бути зашифрованою, щоб дані не могли бути перехоплені та прослухані між браузерами та серверами.

Таким чином був розроблений протокол Secure Sockets Layer (SSL). Зараз він називається Transport Layer Security, цей протокол забезпечує шифрування більшості трафіку між веб-браузерами та серверами.

«s» в «https» означає «secure» — що вказує на те, що ви переглядаєте вебсайт через захищене з'єднання.

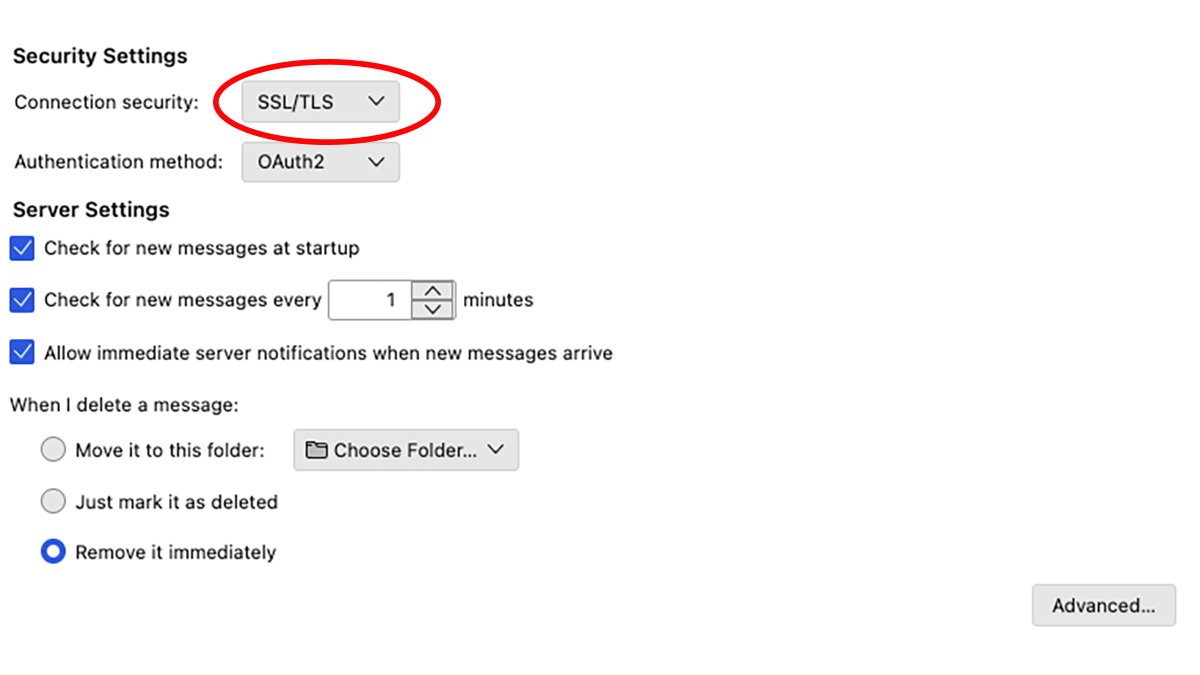

SSL/TLS також може використовуватися в деякій захищеній електронній поштовій комунікації. Протокол TLS був запропонований у 1999 році та пройшов три редакції, у даний час використовується версія TLS 1.3.

SSL був спершу розроблений у 1994 році для перших версій браузера Navigator від Netscape, який сьогодні трансформувався в Mozilla Firefox. Існує також протокол Datagram Transport Layer Security (DTLS).

TLS використовує X.509 сертифікати для обміну інформацією, використовуючи шифрування та зашифровані "рукопотискання". Після завершення "рукопотискання" сервер зазвичай надає клієнтському додатку сертифікат, щоб сервер можна було довірити.

X.509 сертифікати дозволяють клієнтському додатку перевірити автентичність сервера, щоб атаки на підроблення не могли бути успішними. Стандарт X.509 визначений у RFC 5280 Міжнародним союзом електрозв'язку (ITU).

Основною перевагою TLS є те, що він запобігає будь-кому, хто може прослуховувати обмін даними, від можливості прочитати дані в явному вигляді. Все це завдяки шифруванню.

У більшості випадків сучасні пристрої Apple та більшість програмного забезпечення, що працює на пристроях Apple, автоматично знають, як використовувати TLS, тому вам не потрібно про це турбуватися. Поки ви використовуєте з'єднання "https" під час перегляду веб-сторінок, TLS автоматичний.

Деякі клієнтські додатки електронної пошти, такі як Mozilla Thunderbird, дозволяють вам вказати TLS/SSL як стандарт безпеки зв'язку:

WPA/WPA2/WPA3 Enterprise та 802.1X

Коли бездротові мережі Wi-Fi з'явилися наприкінці минулого століття, був розроблений новий стандарт безпеки WEP (Wired Equivalency Privacy) для забезпечення безпечного підключення бездротових мереж до інших пристроїв.

WEP мав серйозні недоліки безпеки, і у відповідь був розроблений протокол Wi-Fi Protected Access (WPA). Цей протокол пройшов три редакції з початку 2000-х, і в даний час використовується версія WPA3.

Більшість сучасних пристроїв Wi-Fi, включаючи пристрої Apple, підтримують WPA3 для з'єднань.

Обладнання Wi-Fi та Ethernet від Apple також підтримує підключення, які використовують інший протокол безпеки під назвою 802.1X. Цей протокол є частиною стандарту мереж 802, визначеного IEEE, який охоплює як Wi-Fi, так і провідні мережі Ethernet.

802.1X запобігає типу мережевої атаки, відомому як Hardware Addition, де зловмисний пристрій використовується для підключення до мережі та здійснення хакерської діяльності. Наприклад, невеликий комп'ютер типу Raspberry Pi, підключений до вільного порту мережі.

За допомогою серверу автентифікації 802.1X зазвичай може перешкоджати таким атакам, автентифікуючи користувача через Wi-Fi, LAN чи WAN.

У сучасному світі повсюдних пристроїв атаки типу Hardware Addition набагато частіші, ніж раніше.

Apple має сторінку про підключення до мереж 802.1X в Apple Platform Deployment Guide, та примітку про Безпечний доступ до бездротових мереж.

WPA більше не підтримується сучасними версіями операційних систем Apple, тому в більшості випадків вам слід використовувати WPA2, WPA3, або їх варіанти.

Також є примітка технічної підтримки (102001) під назвою Використовуйте режим входу в систему для автентифікації 802.1X в мережу, яка детально описує, як використовувати режим входу в систему на Mac для безпечного входу в мережу, захищену 802.1X.

Режим входу в систему (LWM) дозволяє підключатися до захищеної мережі з вікна входу в систему на Mac, якщо мережа підтримує служби Directory Services.

Для використання LWM вам потрібне з'єднання з сервером Active Directory або Open Directory. Також вам потрібен встановлений профіль конфігурації мережі Mac, який активує LWM для мережі, до якої ви намагаєтеся підключитися.

Після налаштування у вікні входу в систему на Mac виберіть Інший зі списку користувачів, потім введіть ваші ім'я користувача та пароль служб Directory Services. У спливаючому меню виберіть мережевий інтерфейс, до якого хочете підключитися (Wi-Fi або Ethernet).

Active Directory та Open Directory — це технології, які дозволяють зберігати інформацію про користувачів та дані облікових записів на центральному сервері для автентифікації.

Apple має повну сторінку під назвою Використовуйте вбудовані функції безпеки мережі для пристроїв Apple, яка охоплює більшість вищезазначених тем, а також містить посилання на багато пов'язаних інших тем.

У більшості випадків Apple зробила мережеву безпеку непомітною, тому зазвичай вам не потрібно буде турбуватися про це. Вище згадані технології здебільшого є частиною веб- або інтернет-стандартів, і в більшості програм їх використання є автоматичним.

Джерело: appleinsider.com

0 коментарів